Aktuelles, Branche - geschrieben von dp am Mittwoch, September 3, 2025 18:09 - noch keine Kommentare

Stealerium: Proofpoint meldet Comeback einer Cyberbedrohung

Es gibt weitere Malware mit erheblichen Überschneidungen im Code – insbesondere „Phantom Stealer“ und „Warp Stealer“ –, welche Proofpoint unter dem Oberbegriff „Stealerium“ zusammenfasst

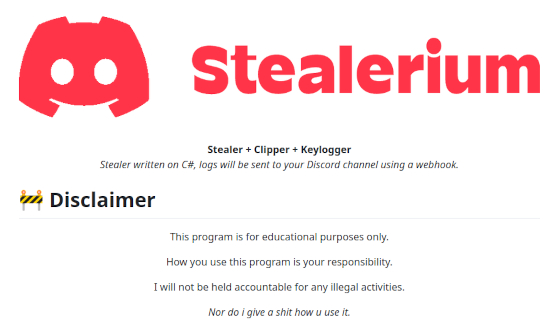

[datensicherheit.de, 03.09.2025] Sicherheitsexperten von Proofpoint haben nach eigenen Angaben in den letzten Monaten eine deutliche Zunahme von Angriffskampagnen festgestellt, welche auf „Stealerium“ basieren – einem 2022 auf „GitHub“ – veröffentlichten sogenannten Info-Stealer auf Open-Source-Basis. Solche ein frei zugänglicher Schadcode – offiziell „nur zu Bildungszwecken“ veröffentlicht – könne zwar Sicherheitsforschern helfen, werde indes auch von Cyberkriminellen missbraucht, angepasst und weiterentwickelt. Dadurch entstehen offenkundig zahlreiche, schwerer zu erkennende Varianten. Neben „Stealerium“ selbst gebe es weitere Malware mit erheblichem Überschneidungen im Code – insbesondere „Phantom Stealer“ und „Warp Stealer“. Proofpoint fasst diese demnach unter dem Oberbegriff „Stealerium“ zusammen.

Abbildung: ds-Screenshot von Website „GitHub“ (03.09.2025)

„Stealerium“ als frei zugänglicher Schadcode – offiziell „nur zu Bildungszwecken“ veröffentlicht

Aufleben der Angriffe: „Stealerium“ im Mai 2025 wieder verstärkt bei E-Mail-Bedrohungsdaten aufgetaucht

Nach einer Phase geringer Aktivität hätten Proofpoint-Experten „Stealerium“ im Mai 2025 wieder verstärkt in ihren E-Mail-Bedrohungsdaten finden können. Auslöser sei eine Kampagne der Gruppe „TA2715“ gewesen – kurz darauf sei „TA2536“ gefolgt. „In den Monaten bis August 2025 wurden weitere Kampagnen mit unterschiedlichen Täuschungsmethoden und Dateiformaten entdeckt. Die Größenordnung reichte von einigen Hundert bis zu zehntausenden E-Mails pro Angriffswelle.“

- Die Angreifer hätten unterschiedlichste Themen als Köder genutzt – darunter fingierte Zahlungsaufforderungen, Gerichtsvorladungen, Spendenquittungen und das Thema „Hochzeit“. Die Absender hätten bei den Angriffen Banken, NGOs, Gerichte oder Dokumentendienstleister imitiert. In den Betreffzeilen sei auf eine vermeintliche Dringlichkeit bzw. finanzielle Relevanz verwiesen worden.

Technisch seien komprimierte EXE-Dateien, „JavaScript“- und „VBScript“-Dateien, ISO- und IMG-Images sowie ACE-Archive zum Einsatz gekommen. „Beispiele sind eine ,TA2715‘-Kampagne vom 5. Mai 2025 mit einer mutmaßlichen Angebotsanfrage einer kanadischen Wohltätigkeitsorganisation oder eine ,Xerox Scan’-Mail.“ Auch juristische Drohungen mit angeblichen Gerichtsterminen seien genutzt worden, um Opfer zum Klicken zu verleiten.

„Stealerium“ ist in „.NET“ geschrieben und verfügt über umfangreiche Datendiebstahl-Funktionen

Nach der Ausführung sammele „Stealerium“ zunächst WLAN-Profile und Informationen zu nahegelegenen Netzwerken – teils ergänzt durch „PowerShell“-Befehle zur Manipulation von „Windows Defender“ und geplanten Tasks, um sich dauerhaft im System festzusetzen. Manche Varianten missbrauchten die „Remote Debugging“-Funktion von „Chrome“, um Browser-Sicherheitsmechanismen zu umgehen und sensible Daten wie „Cookies“ oder Passwörter zu stehlen.

- „,Stealerium’ ist in ,.NET’ geschrieben und verfügt über umfangreiche Datendiebstahl-Funktionen. Die Exfiltration erfolgt über verschiedene Wege – am häufigsten per SMTP, daneben über ,Discord-Webhooks’, die ,Telegram’-API, den Filehosting-Dienst ,Gofile’ und die Chat-Plattform ,Zulip’.“ Kostenlose „Cloud“-Dienste wie „Gofile“ erleichterten den unauffälligen Abfluss großer Datenmengen. „Zulip“ sei in den untersuchten Kampagnen zwar nicht aktiv genutzt worden, sei aber als Option vorhanden.

Die „Stealerium“-Malware sei hochgradig konfigurierbar. Die Konfiguration enthalte „C2“- und Exfiltrationsparameter sowie Listen mit Diensten, etwa bestimmter Banken. Teile seien per „AES“ verschlüsselt. „Stealerium“ nutze zahlreiche Anti-Analyse-Techniken: Startverzögerungen, Abgleich von Systemparametern mit Blocklisten, Erkennung bestimmter Prozesse und Dienste, Anti-Emulation und Selbstlöschung bei Verdacht. „Bemerkenswert ist die Fähigkeit, aktuelle Blocklisten dynamisch aus öffentlichen ,GitHub’-Repositories nachzuladen.“

„Phantom Stealer“ als Variante derselben Bedrohung

„Phantom Stealer“ habe große Teile des Codes mit „Stealerium“ gemeinsam und unterscheide sich vor allem in der Art der Datenübertragung. „Manche Samples enthalten Verweise auf beide Namen, was auf Code-Recycling hindeutet.“ Auch „Warp Stealer“ weise deutliche Überschneidungen auf. „Proofpoint behandelt diese Familien als Varianten derselben Bedrohung, solange keine wesentlichen funktionalen Unterschiede bestehen.“

- Die Aktivitäten zwischen Mai und Juli 2025 zeigten, dass „Stealerium“ und seine Varianten weiterhin aktiv in Angriffen eingesetzt würden. Die Kombination aus offenem Quellcode, breiter Funktionspalette und flexiblen Exfiltrationswegen mache sie zu einer ernstzunehmenden Bedrohung. Organisationen sollten auf verdächtige Systembefehle, ungewöhnliche „PowerShell“-Nutzung zur Manipulation von „Defender“-Einstellungen und „headless“ „Chrome“-Prozesse achten.

Ebenso sei es ratsam, ausgehenden Datenverkehr zu überwachen und Verbindungen zu nicht autorisierten Diensten wie „Discord“, „Telegram“ oder „Gofile“ zu blockieren. Nur durch technische Erkennung, Netzwerküberwachung und Sensibilisierung der Mitarbeiter lasse sich das Risiko durch diese vielseitige Schadsoftware wirksam senken.

Weitere Informationen zum Thema:

proofpoint, Rob Kinner & Kyle Cucci & The Proofpoint Threat Research Team, 03.09.2025

Not Safe for Work: Tracking and Investigating Stealerium and Phantom Infostealers

datensicherheit.de, 28.07.2025

Lumma Stealer back in CyberSpace – als neue, verbesserte Version / „Lumma“ hatte lange als eine der gefährlichsten und beliebtesten Schadsoftwares zum Stehlen von Zugangsdaten gegolten

datensicherheit.de, 23.06.2025

Amatera Stealer: Neue Bedrohung aus dem Netz umgeht moderne Sicherheitslösungen / Der „Amatera Stealer“, ein neuer hochentwickelter Information-Stealer, bedroht aktuell Unternehmen und Privatnutzer gleichermaßen, warnt Proofpoint

datensicherheit.de, 19.04.2024

StrelaStealer: Neue Kampagne greift Unternehmen in der EU und den USA an / StrelaStealer stellt trotz der geringen Qualität der Täuschung eine ernstzunehmende Bedrohung für Organisationen dar

datensicherheit.de, 06.02.2023

Zscaler ThreatLabz Team warnt vor Album-Infostealer / Album adressiert facebook-Nutzer auf der Suche nach pornographischen Inhalten

datensicherheit.de, 21.04.2022

Ginzo-Stealer: Gratis-Malware als Martkeinstieg / Neukunden mit attraktivem Gratis-Angebot für Malware locken und später kostenpflichtige Lösungen verkaufen

datensicherheit.de, 07.10.2021

PixStealer: Missbrauch von Zugangsdiensten durch neuen Android-Banking-Trojaner / Check Point Research entdeckt Attacken gegen PIX – ein von der brasilianischen Zentralbank verwaltetes Sofortzahlungssystem

Aktuelles, Experten, Veranstaltungen - Jan. 29, 2026 1:17 - noch keine Kommentare

Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

weitere Beiträge in Experten

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- Cohesity-Studie zur Cyberresilienz deutscher Unternehmen

- Digitale Souveränität: Mehrheit sieht Übernahme wichtiger Unternehmen in Deutschland kritisch

Aktuelles, Branche - Jan. 28, 2026 16:17 - noch keine Kommentare

Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

weitere Beiträge in Branche

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

- Data Privacy Week 2026: Datenschutz ein europäischer Wettbewerbsvorteil

- Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

- Strategische Prioritäten für Unternehmen 2026: Informationssicherheit, Compliance und Datenschutz

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren