Aktuelles, Branche - geschrieben von cp am Mittwoch, August 29, 2018 12:06 - noch keine Kommentare

DDoS-Angreifer nutzen verstärkt Cloud-Dienste

Server-based Botnetze sind eine permanente Gefahr für die IT-Sicherheit

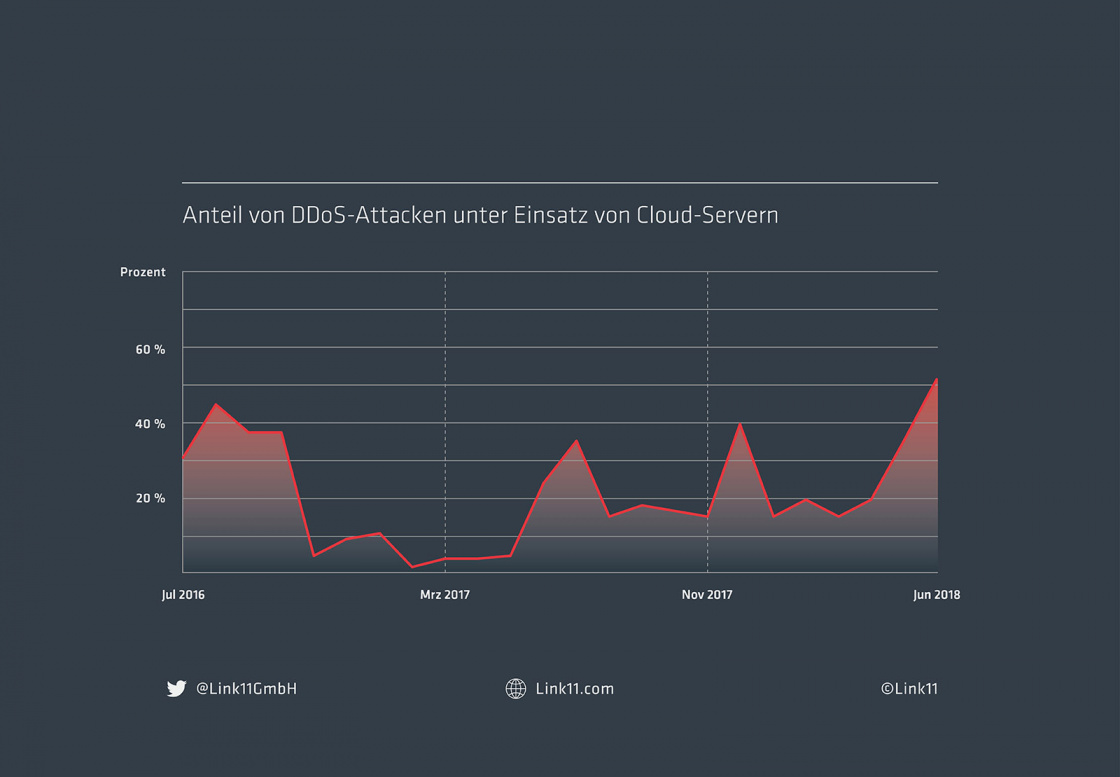

[datensicherheit.de, 29.08.2018] DDoS-Angreifer setzen immer häufiger auf die Vorteile der Cloud. Jede zweite Attacke im Juni 2018 wurde unter Einsatz von Cloud-Servern ausgeführt. Die „Server-based Botnetze“ ließen sich in 52 % aller Angriffe nachweisen, die das Link11 Security Operation Center (LSOC) in Mitteleuropa abgewehrt hat. Bei den ersten Analysen des LSOC zum Einsatz von Cloud-Servern bei DDoS-Attacken im Januar 2016 lag der Anteil noch bei 2,1 %. In der Langzeitbetrachtung ist der Anteil, den missbrauchte Cloud-Server an DDoS-Traffic haben, kontinuierlich angestiegen. Der durchschnittliche Anteil lag in den vergangenen 24 Monaten bei 20 %. Dabei ist er immer wieder Schwankungen unterworfen und reichte von 3,2 % im Februar 2017 bis zu sehr hohen Werten wie 41 % im Dezember 2017 und im Juni 2018 mit 52 %.

AWS, Google und Alibaba dominieren bei den server-based Bots

Für ihre Angriffe nutzen die Täter unterschiedlichste Anbieter von Public-Cloud-Services, auch wenn deren AGBs explizit den missbräuchlichen Service untersagen. Am häufigsten sind missbrauchte Server bei den drei internationalen Großanbietern Amazon Web Services (AWS), Microsoft Azure und Alibaba registriert. Die Server von Google werden deutlich seltener missbraucht. In den vergangenen Monaten nutzten DDoS-Angreifer besonders häufig Cloud-Server, auf denen Memcached- oder SSDP-Dienste liefen, als Amplification-Quellen.

In Zeiten, in denen sich immer mehr Lebens-und Wirtschaftsbereiche in die Cloud verlagern, ist es ein Leichtes, entsprechende Services anzumieten. Das nutzen Kriminelle aus. Dabei setzen sie häufig auf gestohlene Kreditkarten oder falsche Identitäten, um sich Zugang zu verschaffen. Die Verwendung von Servern für kriminelle Aktivitäten ist bei allen großen Anbietern von Cloud-Services verboten. Die Praxis zeigt jedoch, dass sich DDoS-Angreifer durch entsprechende AGBs nicht davon abhalten lassen, Cloud-Server zur Ausführung von Attacken anzumieten. Da sie sich unter falschem Namen anmelden, lässt sich ihre Spur kaum zurückverfolgen. Cloud-Anbieter wie Amazon haben dem Missbrauch dennoch den Kampf angesagt und fordern ihre Nutzer auf, bei Verdacht auf Missbrauch Meldung zu erstatten.

Anteil von DDoS-Attacken unter Einsatz von Cloud-Servern (über einen Zeitraum von 24 Monaten)

1.000-fach höheres Bandbreitenpotenzial als bei IoT-Attacken

Angriffe über server-based Botnetze haben ein hohes Angriffspotenzial. In Bezug auf Anbindung, Cores und Attacken-Vektoren sind sie anderen Bots wie IoT-Geräten weit überlegen. Während Home Router oder Überwachungskameras meist mit nur wenigen Mbps angebunden sind, bieten Cloud-Instanzen standardmäßige Bandbreiten zwischen 1 und 10 Gbps. Ihr Angriffsvolumen kann daher bis zu 1.000 Mal höher sein als bei einzelnen IoT-Geräten. Die Peaks in den Angriffsvolumen der Cloud-Attacken lagen im Mai bei über 150 Gbps.

Schutz der Unternehmens-IT vor Angriffen aus der Cloud

Um sich vor DDoS-Angriffen über Amazon und Azure zu schützen, scheint das Blockieren von Cloud-Services naheliegend. Da viele Unternehmen selbst Public- oder Hybrid-Cloud-Lösungen bei großen Anbietern nutzen, würde die Sperrung der Pakete von diesen Absendern die eigenen Geschäftsprozesse behindern. Die Lösung liegt daher darin, Cloud-Traffic zuzulassen, die Kommunikation zwischen den Public-Cloud-Diensten und dem eigenen Netzwerk jedoch detailliert zu analysieren. DDoS-Schutz ist dann sichergestellt, wenn die Lösung zwischen gutartigem und bösartigem Verkehr unterscheiden kann. Eine AI (künstliche Intelligenz) ist hier der beste Ansatz: Die dauerhafte Analyse des Datenverkehrs erlaubt den Aufbau eines Kommunikationsprofils des legitimen Verkehrs, Abweichungen vom normalen Traffic werden dann sicher erkannt. Der identifizierte Angriffsverkehr kann dann granular aus dem Gesamtverkehr gefiltert werden, sodass es keine Beeinflussung des legitimen Verkehrs gibt.

Weitere Informationen zum Thema:

datensicherheit.de, 06.08.2018

Link11 DDoS-Report: Gefahr durch Hochvolumen-Angriffe bleibt

datensicherheit.de, 02.05.2018

Bedrohung bleibt: Details von DDoS-Angriffen im Jahr 2017

datensicherheit.de, 27.03.2018

Link11 DDoS-Report für das vierte Quatal 2017 veröffentlicht

datensicherheit.de, 02.03.2018

Akamai: Größte DDoS-Attacke bisher abgewehrt

datensicherheit.de, 24.02.2017

DDoS-Gefahrenlage: Link11-Report meldet Attacken-Wachstum um 117 Prozent

Aktuelles, Gastbeiträge - Jan. 27, 2026 14:15 - noch keine Kommentare

Cohesity-Studie zur Cyberresilienz deutscher Unternehmen

weitere Beiträge in Experten

- Digitale Souveränität: Mehrheit sieht Übernahme wichtiger Unternehmen in Deutschland kritisch

- Basis für Alarmketten: Neues Drohnen-Lagezentrum in Bayern

- eco-Position zu Regierungskonsultationen: Deutschland und Italien gemeinsam als digitaler Stabilitätsanker Europas

- Hüftgelenksarthrose: KI-Vorhersage des Erfolgs einer Hüft-OP

- DAX-40-Unternehmen: Cybersicherheit von einer Randnotiz zum strategischen Kernthema

Aktuelles, Branche - Jan. 27, 2026 15:17 - noch keine Kommentare

Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

weitere Beiträge in Branche

- Strategische Prioritäten für Unternehmen 2026: Informationssicherheit, Compliance und Datenschutz

- Digitalisierung der Medizin: Datenflut schwemmt auch bösartige Dateien in Systeme des Gesundheitswesens

- Flexible Middleware Made in Leipzig: Sichere digitale Behördenkommunikation mit Procilon

- Thales-Kommentar zum Data Privacy Day 2026: Datenschutz im KI-Kontext relevanter als je zuvor

- IT made in Europe: Basis für Digitale Souveränität Deutschlands und Europas

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren