Aktuelles, Branche, Studien - geschrieben von dp am Sonntag, August 10, 2025 10:40 - noch keine Kommentare

Social Engineering laut Unit 42 Haupteinfallstor 2025

In mehr als einem Drittel der über 700 analysierten Fälle weltweit nutzten Angreifer „Social Engineering“ als Einstieg – also den gezielten Versuch, Opfer durch Täuschung zu bestimmten Handlungen zu verleiten und so Sicherheitskontrollen zu umgehen

[datensicherheit.de, 10.08.2025] Palo Alto Networks gibt die Erkenntnisse aus der aktuellen „Social Engineering“-Edition des „2025 Global Incident Response Report“ der „Unit 42“ bekannt: Sogenanntes Social Engineering ist demnach 2025 das häufigste Einfallstor für Cyberangriffe. In mehr als einem Drittel der über 700 analysierten Fälle weltweit hätten Angreifer „Social Engineering“ als Einstieg genutzt – also den gezielten Versuch, Menschen durch Täuschung zu bestimmten Handlungen zu verleiten und so Sicherheitskontrollen zu umgehen.

Abbildung: Palo Alto Networks

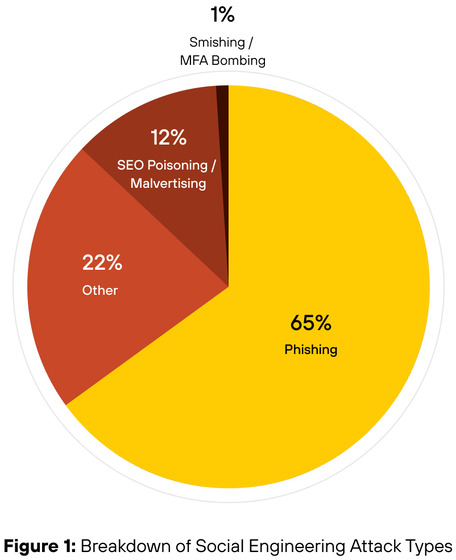

Phishing bleibt die weitverbreitetste Taktik Cyberkrimineller, um sich Zugriff zu verschaffen

Zentrale Erkenntnisse der „Social Engineering“-Edition des „2025 Global Incident Response Report“ auf einen Blick:

- 36 Prozent aller untersuchten Vorfälle begannen mit „Social Engineering“

Phishing bleibe mit 65 Prozent die weitverbreitetste Taktik, um sich Zugriff zu verschaffen. 35 Prozent nutzten „Malvertising, SEO-Poisoning, Smishing oder MFA-Bombing“. - „High Touch“-Angriffe nehmen zu

Gruppen wie „Muddled Libra“ umgingen Multi-Faktor-Authentifizierung (MFA) und erlangten innerhalb weniger Minuten Administratorrechte – ohne den Einsatz von Malware. - Schwache Erkennungsmechanismen und Alarmmüdigkeit innerhalb der Sicherheitsteams begünstigen diese Angriffe

Warnsignale würden oft übersehen oder falsch eingestuft – insbesondere in Prozessen zur Wiederherstellung von Identitäten oder bei lateralen Bewegungen im Netzwerk. - Über die Hälfte der Vorfälle führte zu Datenabfluss

Andere wiederum zu Unterbrechungen kritischer Dienste oder zu einer spürbaren Beeinträchtigung der Unternehmensperformance. - Künstliche Intelligenz (KI) beschleunigt und personalisiert „Social Engineering“-Kampagnen

Bedrohungsakteure nutzten Generative KI (GenAI), um täuschend echte Köder zu erstellen, Stimmen von Führungskräften zu imitieren und in Echtzeit Gespräche während Täuschungskampagnen zu führen.

„Social Engineering“ – Abwehr erfordert auch technischen Sicherheitsansatz

Der vorliegende Bericht macht laut Palo Alto Networks deutlich: „,Social Engineering’ erfordert einen technischen Sicherheitsansatz, der Identitätsmissbrauch systematisch erkennt, Prozesse absichert und Benutzerinteraktionen konsequent überprüft!“

Weitere Informationen zum Thema:

paloalto NETWORKS, Blog, Michael Sikorski, 30.07.2025

Social Engineering on the Rise — New Unit 42 Report

paloalto NETWORKS

Get to know Michael Sikorski / CTO and VP Engineering – Unit 42

UNIT 42

Cybercrime: 2025 Unit 42 Global Incident Response Report: Social Engineering Edition

datensicherheit.de, 31.07.2025

Scattered Spider: Social Engineering erfolgreich wegen Drittanbietersoftware …. / Ein Kommentar von Dr. Johannes Ullrich, Dean of Research beim SANS Technology Institute

datensicherheit.de, 18.07.2025

Social Engineering weiterhin wichtigstes cyberkriminelles Einfallstor / „Initial Access Broker“ konzentrieren sich zunehmend darauf, „Social Engineering“ zu nutzen, um gültige Zugangsdaten für Systeme ihrer Opfer auszuforschen

datensicherheit.de, 31.01.2022

Earth Lusca: Neue Cyber-Spionagegruppe betreibt Social Engineering / Cyber-Spionage und finanziell motivierte Angriffe von Earth Lusca bedrohen Unternehmen

datensicherheit.de, 08.07.2021

Social Engineering Scams: Warnung vor Zunahme und Tipps zur Abwehr / Bei drei Vierteln der erfolgreichen Social Engineering Scams verwenden Angreifer Informationen über das Opfer, um Glaubwürdigkeit vorzutäuschen

datensicherheit.de, 27.09.2020

Social Engineering: Angriffen mit Analytik begegnen / Schnellere Identifizierung von Social Engineering hilft Schäden zu minimieren

datensicherheit.de, 06.04.2019

Social Engineering: Cyber-Kriminelle und ihre psychologischen Tricks / Christoph M. Kumpa erläutert in seinem Gastbeitrag die häufigsten Angriffe

Aktuelles, Experten - Feb. 17, 2026 0:35 - noch keine Kommentare

Verlängerung des Drohnen-Führerscheins notwendig, aber längst nicht hinreichend

weitere Beiträge in Experten

- Grundinstandsetzung der Staatsbibliothek in Berlin: Rund 5,4 Millionen Bücher auf vier andere Standorte zu verteilen

- Deutschland-Stack: TeleTrusT-Kommentar zur gegenwärtigen Konzeption zeigt Handlungsbedarf auf

- eco-Kommentar zur Münchner Sicherheitskonferenz 2026: Digitale Resilienz auf Basis europäischer Lösungen

- Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren