Aktuelles, Branche - geschrieben von cp am Dienstag, November 11, 2014 18:04 - noch keine Kommentare

Stuxnet: Kaspersky Lab identifiziert die ersten fünf Opfer

Neue Analyse: Infizierung über Lieferkette / Erste Attacke nicht via USB-Stick

[datensicherheit.de, 11.11.2014] Als der berühmt-berüchtigte Stuxnet-Wurm vor mehr als vier Jahren entdeckt wurde, galt das komplexe Schadprogramm als erste Cyberwaffe der Welt. Seitdem ranken sich viele Geschichten und offene Fragen um den Schädling. Nach einer Analyse von über zweitausend Stuxnet-Dateien können die Mitarbeiter von Kaspersky Lab nun die ersten fünf Opfer von Stuxnet identifizieren und neue Erkenntnisse zum „Patient Zero“ sowie zur mutmaßlichen Infizierung präsentieren [1].

Von Beginn war klar, dass es sich bei der gesamten Attacke um eine zielgerichtete Operation handelte. Der Code des Stuxnet-Wurms erschien professionell programmiert und exklusiv zu sein. Zudem gab es Hinweise darauf, dass sehr teure Zero-Day-Schwachstellen zum Einsatz kamen. Allerdings war bis heute unbekannt, welche Art von Organisationen zuerst infiziert wurde und wie es der Schädling bis zu den Uran anreichernden Zentrifugen innerhalb streng geheimer Einrichtungen schaffen konnte.

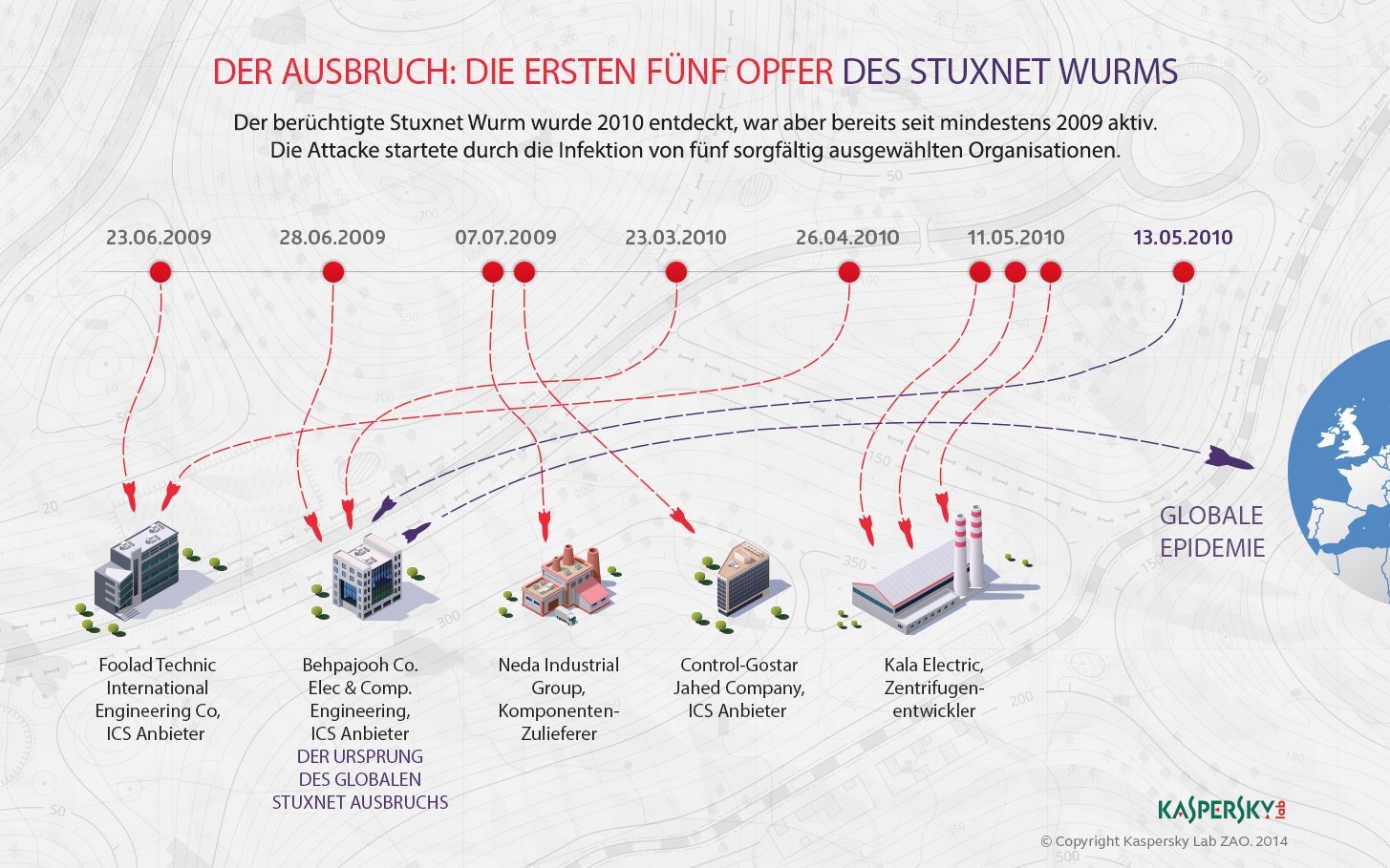

Nach Erkenntnissen von Kaspersky Lab waren alle fünf Organisationen, die zu Beginn der Stuxnet-Kampagne attackiert wurden – also zwischen den Jahren 2009 und 2010 –, im ICS-Bereich (Industrial Control Systems) im Iran tätig, entweder um industrielle Steuerungssysteme (ICS) zu entwickeln oder um hierfür Materialien beziehungsweise Teile zu liefern. Die fünfte von Stuxnet infizierte Organisation ist besonders interessant, weil diese neben anderen Produkten für die industrielle Automation auch Uran anreichernde Zentrifugen herstellt. Das ist genau die Art von Anlagenteil, welche vermutlich das Hauptziel von Stuxnet war.

Offenbar gingen die Angreifer davon aus, dass diese Organisationen im Datenaustausch mit ihren Kunden stehen und somit der Schädling über die Zulieferer in die anvisierten Zieleobjekte eingeschleust werden kann. Ein offensichtlich erfolgreicher Plan.

„Wenn man sich die Geschäftsfelder der ersten Opferorganisationen von Stuxnet genauer ansieht, erkennt man, wie die gesamte Operation geplant wurde“, so Alexander Gostev, Chief Security Expert bei Kaspersky Lab. „Es handelt sich um ein klassisches Beispiel eines Angriffs auf eine Lieferkette, bei dem das Schadprogramm indirekt in die anvisierte Organisation, nämlich über das Partnernetzwerk eingeschleust wurde.“

Stuxnet-Wurm: Inforgraphik

Allererste Stuxnet-Attacke vermutlich nicht über USB-Stick

Darüber hinaus hat sich nach Erkenntnissen von Kaspersky Lab der Stuxnet-Wurm nicht ausschließlich über infizierte USB-Sticks verbreitet, die an PCs angeschlossen wurden. Diese bisher vermutete Theorie erklärte, wie Malware in eine Einrichtung eingeschleust werden konnte, die keine direkte Verbindung mit dem Internet hatte. Allerdings zeigt eine nähere Untersuchung der allerersten Attacke von Stuxnet, dass das erste Sample (Stuxnet.a) nur wenige Stunden jung war, als es auf einem PC der angegriffenen Organisation landete. Nach diesem straffen Zeitrahmen ist es nur schwer vorstellbar, dass ein Angreifer den Schadcode erstellt, ihn auf einen USB-Stick gepackt und innerhalb weniger Stunden in der anvisierten Organisation eingeschleust hat. In diesem Fall ist eine Infizierung über andere Techniken als die via USB wahrscheinlich.

Weitere Informationen zum Thema:

[1] https://securelist.com/analysis/publications/67483/stuxnet-zero-victims/

datensicherheit.de, 11.06.2012

Entwickler von Stuxnet und Flame sollen in Verbindung stehen

datensicherheit.de, 27.11.2011

Stuxnet-Nachfolger Duqu attackiert Objekte im Iran und Sudan

Aktuelles, Branche, Gastbeiträge - März 12, 2026 8:03 - noch keine Kommentare

Zero Trust: Absicherung mobiler IoT- und OT-Systeme

weitere Beiträge in Experten

- Datenschutz als Unterrichtsthema: Kostenfreie BfDI-Lehrmaterialien für Klassenstufen 4 bis 7

- Angriff auf die digitale Lebensader: Telekommunikation ist die Königsklasse für die Cyberkriminalität

- Warnung der Bevölkerung: BBK meldet erfolgreichen Abschluss des Bund-Länder-Projektes

- ALL#HANDS: Neues Forschungsprojekt an der TUD soll für mehr Sicherheit im Internet sorgen

- Informationsfreiheit und Datenschutzgesetz in Berlin: Meike Kamp kritisiert geplante Gesetzesänderungen

Aktuelles, Branche, Gastbeiträge - März 12, 2026 8:03 - noch keine Kommentare

Zero Trust: Absicherung mobiler IoT- und OT-Systeme

weitere Beiträge in Branche

- Angriff auf die digitale Lebensader: Telekommunikation ist die Königsklasse für die Cyberkriminalität

- Chrome-Erweiterungen können Nutzer ausforschen

- Ambivalenz: Malware-Erkennungen gesunken – blockierte schädliche URLs zugenommen

- OpenClaw: Abwägen zwischen Produktivität und Sicherheitsrisiko

- Monitoring von Cloud-Datenbanken: Transparenz und Kontrolle in dynamischen IT-Umgebungen

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren