Aktuelles, Branche - geschrieben von dp am Mittwoch, August 17, 2022 10:00 - noch keine Kommentare

IoT im Ransomware-Visier: IoT-Geräte benötigen speziellen Cyber-Sicherheitsansatz

Hunderttausende angeschlossener IoT-Geräte mit Ransomware, Krypto-Minern, Trojanern und Botnets könnten kompromittiert werden

[datensicherheit.de, 17.08.2022] „Angriffe auf IoT-Geräte nehmen täglich zu und werden leider immer raffinierter und zerstörerischer für jedes Unternehmen. In vielen Fällen wurden Hunderttausende von angeschlossenen Geräten mit Malware infiziert, die sich über das gesamte Netzwerk ausbreitete und PCs, Server und interne Anlagen mit Ransomware, Krypto-Minern, Trojanern, Botnets und mehr kompromittierte“, so Christine Schönig, „Regional Director Security Engineering CER“, „Office of the CTO“ bei Check Point Software Technologies GmbH, in ihrer aktuellen Stellungnahme. In dieser erläutert sie, warum solche Schwachstellen bestehen, wie sich Cyber-Kriminelle Zugang verschaffen und wie mittels Implementierung einiger bewährter Verfahren Unternehmen vor Cyber-Angriffen geschützt werden können.

Christine Schönig, Bild: Check Point Software Technologies GmbH

Christine Schönig: Angriffe auf IoT-Geräte nehmen täglich zu und werden leider immer raffinierter und zerstörerischer für jedes Unternehmen!

Auch in der IoT-Welt bestimmt schwächstes Glied die Systemsicherheit

„In der Welt der Cyber-Sicherheit ist jeder Schutzmechanismus nur so stark wie sein schwächstes Glied“, betont Schönig. Dies gelte sowohl für ein einzelnes Gerät als auch für ein ganzes Netzwerk. Sie führt hierzu weiter aus:

„Dieses schwächste Glied in einem Netzwerk sind Geräte am Netzwerkrand, die über das Internet zugänglich sind. Dazu gehören viele verschiedene Gerätetypen von IP-Kameras, Routern und Sensoren auf dem Firmengelände bis hin zu Geräten, die vor Ort eingesetzt werden, wie Zapfsäulen, EV-Ladegeräte und Geldautomaten.“ Alle diese Geräte seien mit dem Internet verbunden und für den Fernzugriff gedacht.

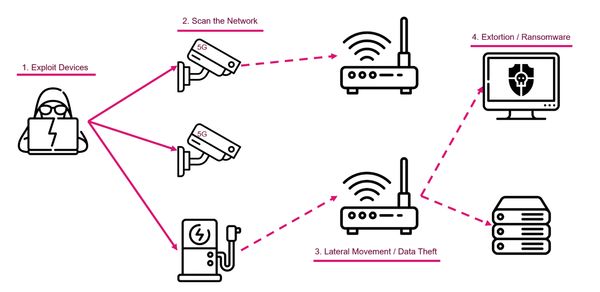

Abbildung: Check Point

Darstellung von Check Point der Abfolge eines Angriffs auf IoT-Geräte

IoT-Geräte nützliches Sprungbrett für Cyber-Angriffe

„Wenn Angreifer versuchen, in ein Netzwerk einzudringen, scannen sie die Umgebung in der Regel nach diesen angeschlossenen Geräten, die sie möglicherweise als Einstiegspunkte in das Netzwerk nutzen können. IoT-Geräte sind praktisch ein nützliches Sprungbrett für Cyber-Angriffe, da sie oftmals mit veralteter Software arbeiten oder nicht auf Sicherheitsereignisse überwacht werden.“ Aufgrund des Umfangs und der großen Vielfalt dieser Geräte seien herkömmliche Maßnahmen zur Reaktion auf Vorfälle möglicherweise nicht so effektiv wie üblich.

So könne z.B. ein einziger Universitätscampus Dutzende verschiedener Geräte beherbergen. Schönig warnt: „Wenn so viele Geräte in einem Netzwerk auf einmal angegriffen werden, ist es schwierig, den Überblick darüber zu behalten, wo die Schwachstellen liegen.“ Es sei auch wichtig zu wissen, dass es nie nur einen einzigen Fehlerpunkt gebe.

IoT-Angreifer warten oft lange im Verborgenen auf den richtigen Moment

Eine Angriffskampagne sei nicht mit einem „Hit and Run“-Szenario vergleichbar. Manchmal versteckten sich Angreifer lange Zeit im Verborgenen und warteten auf den richtigen Moment, um zuzuschlagen, „während sie Erkundungsmissionen durchführen, um sich mit dem Netzwerk ihres potenziellen Opfers vertraut zu machen“. Bei einem Angriff bestehe eines der Ziele des Angreifers darin, sich im gesamten Zielnetz zu bewegen: „Sie wollen sich im gesamten Netzwerk frei bewegen und andere interne Anlagen und Einrichtungen angreifen.“

Durch die Ausnutzung von Servern, PCs und gewöhnlichen Bürogeräten wie Druckern und Routern verbesserten die Angreifer ihre Möglichkeiten, eine breitere Kontrolle über das Netzwerk zu erlangen. Häufig nutzten die Angreifer diese Kontrolle für verschiedene Zwecke wie Datendiebstahl, Erpressung und vieles mehr aus. „Was als einfache Lücke in einer Reihe von Geräten begann, kann sich schnell zu einer ausgewachsenen Angriffskampagne mit potenziell verheerenden Folgen entwickeln“, stellt Schönig klar.

Angriffe auf IoT-Geräte: Prominente Beispiele

„Sobald eine Ransomware-Infektion in das Netzwerk eingedrungen ist, kann sie sich an so viele Geräte anhängen, dass es fast unmöglich wird, sie zu beseitigen.“ Ein berüchtigtes Beispiel für einen solchen Fall eines gekaperten IoT-Gerätenetzwerks werde in dem von Vedere Labs veröffentlichten Forschungspapier „R4IoT“ vorgestellt. „Der dort beschriebene Angriff begann mit der Ausnutzung von Schwachstellen in Axis-Kameras (CVE-2018-10660, CVE-2018-10661) und einem Zyxel NAS (CVE-2020-9054). Über diese Netzwerkstützpunkte konnte sich die Malware lateral ausbreiten, um weitere zahlreiche Netzwerkkomponenten zu übernehmen, Informationen zu stehlen und andere Geräte mit Ransomware zu infizieren.“ In diesem Fall seien die Sicherheitsforscher in der Lage gewesen, alte Schwachstellen auszunutzen, nur um die Wirkung von Malware auf Geräte mit ungepatchter Firmware zu demonstrieren. Diese Schwachstellen ermöglichten es Angreifern, über eine nicht authentifizierte Schnittstelle auf dem Gerät vollen Zugriff zu erhalten.

Ein weiteres Beispiel für ein Angriffsszenario (CVE-2022-29499) sei kürzlich in Mitel IP Phones entdeckt worden. Diese Schwachstelle habe es Angreifern ermöglicht, beliebige Befehle auf diesen Geräten auszuführen, „so dass Angreifer im Wesentlichen tun konnten, was sie wollten“. Im Gegensatz zu den in der „R4IoT“-Forschungsarbeit hervorgehobenen Schwachstellen, welche mit herkömmlichen signaturbasierten Produkten behoben werden könnten, „können Angreifer, die diese Mitel-Schwachstelle ausnutzen, praktisch ungehindert ihr Unwesen treiben“.

Erraten bzw. Ausprobieren ermöglichte bösartiges Netzwerk mit mehr als 350.000 IoT-Geräten

Es sei kaum zu glauben, „wie einfach es ist, Malware-Angriffe zu initiieren“. Oft könnten Angriffe wie die oben genannten kostengünstig über unregulierte Märkte erworben werden. Vor einigen Wochen habe das US-Justizministerium eine Website namens „RSOCKS“ beschlagnahmt. Dabei habe es sich um einen in Russland ansässigen Webdienst gehandelt, „der Proxys verkaufte, die Angreifer häufig für Krypto-Mining-Aktivitäten, DDOS-Angriffe und vieles mehr nutzten“.

Die meisten Angreifer seien in der Lage gewesen, die Kontrolle über mit dem Netzwerk verbundene Geräte und Anlagen zu erlangen, „indem sie einfach die Standard-Anmeldeinformationen verwendeten oder schwache Kennwörter errieten“. Diese Methode des Erratens von Anmeldeinformationen oder des Ausprobierens von Standard-Benutzernamen und -Passwörtern habe „ein bösartiges Netzwerk mit mehr als 350 000 Privat-, Büro- und Heimgeräten“ angehäuft.

Cyber-Sicherheit in der IoT-Welt noch lange ein relevantes Thema

Anbieter von IoT-Geräten seien in ihrem Bereich außergewöhnlich, „wenn es darum geht, sicherzustellen, dass ihre Produkte wie vorgesehen funktionieren“. Allerdings seien dieselben Gerätehersteller bei Weitem keine Sicherheitsexperten. Schönigs Rat: „In der heutigen Cyber-Landschaft ist es von entscheidender Bedeutung, dass die mit dem Unternehmensnetzwerk verbundenen Geräte und Anlagen sicher und vor dem nächsten Angriff geschützt sind. Es ist unpraktisch, ein Patch nach dem anderen für jede Schwachstelle und jedes ,Exploit’ zu implementieren, die in freier Wildbahn auftauchen. Und selbst wenn die Softwarehersteller regelmäßig Updates für die Geräte herausgeben, zeigen Untersuchungen, dass Betreiber und Endbenutzer ihre Geräte oft nicht warten und auf dem neuesten Stand halten.“ Was in diesem Fall benötigt werde, sei eine zukunftssichere Lösung, um diese Hindernisse aus dem Weg zu räumen.

Cyber-Sicherheit in der IoT-Welt werde noch lange ein Thema bleiben, mit immer neuen Innovationen auf beiden Seiten. Grundlegende Sicherheitslösungen zur Überwachung und Erkennung reichten in der heutigen modernen Cyber-Landschaft nicht mehr aus. Ohne eine Cyber-Sicherheitslösung, welche -angriffe in Echtzeit erkennen und verhindert, „können wir nicht auf einen Sieg gegen die Cyber-Kriminellen hoffen“, so Schönigs Fazit.

Weitere Informationen zum Thema:

FORESCOUT

R4IoT: When Ransomware Meets IoT and OT

Aktuelles, Experten - Jan. 25, 2026 0:10 - noch keine Kommentare

Basis für Alarmketten: Neues Drohnen-Lagezentrum in Bayern

weitere Beiträge in Experten

- eco-Position zu Regierungskonsultationen: Deutschland und Italien gemeinsam als digitaler Stabilitätsanker Europas

- Hüftgelenksarthrose: KI-Vorhersage des Erfolgs einer Hüft-OP

- DAX-40-Unternehmen: Cybersicherheit von einer Randnotiz zum strategischen Kernthema

- Rabatte mittels Supermarkt-Apps: Ungünstiger Umtausch persönlicher Daten

- Trotz steigender Risiken: Datenschutzbudgets werden voraussichtlich vielfach schrumpfen

Aktuelles, Branche, Studien - Jan. 26, 2026 0:46 - noch keine Kommentare

Thales-Kommentar zum Data Privacy Day 2026: Datenschutz im KI-Kontext relevanter als je zuvor

weitere Beiträge in Branche

- IT made in Europe: Basis für Digitale Souveränität Deutschlands und Europas

- DNA der Europäischen Kommission: Cybersicherheit als Chefsache

- WhatsApp-Geräteverknüpfung: Missbrauch durch Betrüger zum Ausspionieren von Chats

- Risiko Sparsamkeit: Cybersicherheit für viele Unternehmen noch immer lästige Pflicht

- DORA: 1. Jahrestag im Kontext Digitaler Operationaler Resilienz

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren