Branche - geschrieben von cp am Freitag, Juni 26, 2020 13:08 - noch keine Kommentare

Ransomware „Philadelphia“ – Angebliche E-Mail der Bundesregierung als Köder

Serie von Cyberangriffen in Deutschland

[datensicherheit.de, 26.06.2020] Die Serie von Ransomware-Angriffen, die auf deutsche Unternehmen und Endanwender gleichermaßen abzielen, reißt nicht ab. Bereits in den vergangenen Wochen kam es nach Erkenntnissen von Proofpoint zu mehreren Cyberangriffen in Deutschland, bei denen als Schadsoftware Ransomware zum Einsatz kam. Die Experten bei Proofpoint waren nun in der Lage, eine neue Ransomware-Kampagne in Deutschland zu identifizieren, die als Köder auf eine gefälschte E-Mail im Namen der Bundesregierung setzt. Dabei kommt die Ransomware „Philadelphia“ zum Einsatz. Darüber hinaus gab Proofpoint heute bekannt, dass neben der aktuellen Angriffswelle in Deutschland auch andere Länder und Regionen derzeit mit Ransomware-Kampagnen zu kämpfen haben – im Unterschied zu den Attacken hierzulande werden dabei jedoch Verschlüsselungstrojaner der Ransomware-Familien Avaddon und Mr. Robot verbreitet.

Zahlreiche Ransomware-Kampagnen in Deutschland

Erst Anfang dieser Woche teilte das US-Cybersicherheitsunternehmen Proofpoint mit, dass es eine Ransomware-Attacke auf deutsche Unternehmen und Verbraucher entdeckt hatte. Die Ransomware Hakbit sollte mittels vermeintlicher Rechnungen von 1&1 die PCs der potenziellen Opfer bei der Attacke in Deutschland verschlüsseln. Jetzt konnten die IT-Sicherheitsspezialisten hierzulande eine neue Kampagne von Ransomware-Angriffen aufdecken, bei der Cyberkriminelle versuchen, die Philadelphia-Ransomware zu verbreiten.

Cyberkriminelle mit gefälschter E-Mail

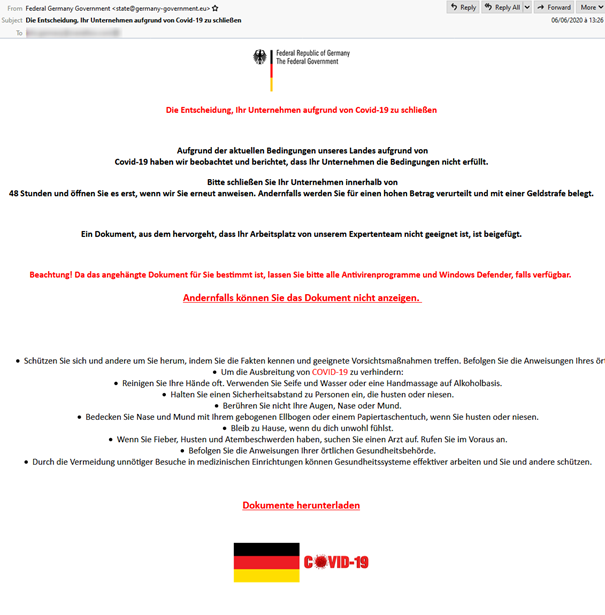

In der aktuellen Kampagne fälschen die Cyberkriminellen eine E-Mail, die angeblich im Namen der Bundesregierung an deutsche Unternehmen versendet wurde. Am Kopf der E-Mail prangt ein gefälschtes Logo der Bundesregierung in englischer Sprache und als Absender nutzten die Hintermänner die Adresse „state [at] germany-government [dot] eu“, um ihrer E-Mail einen offiziellen Anschein zu geben. Die Kampagne adressiert vor allem deutsche Unternehmen aus dem verarbeitenden Gewerbe sowie die Lebensmittel- und Getränkeindustrie.

Aufmerksamkeit gefragt

Aufmerksame Empfänger können durchaus erkennen, dass es sich bei der E-Mail nicht um eine offizielle Nachricht der Bundesregierung handelt. Allerdings kann der Betreff der Mail dennoch den ein oder anderen durch die COVID-19-Pandemie besorgten Unternehmer zu einem vorschnellen Klick auf den enthaltenen Link verleiten. Denn als Betreff wählten die Angreifer: „Die Entscheidung, Ihr Unternehmen aufgrund von COVID-19 zu schließen“ (siehe Abbildung).

Gefälschte E-Mail der Bundesregierung, Bild: Proofpoint

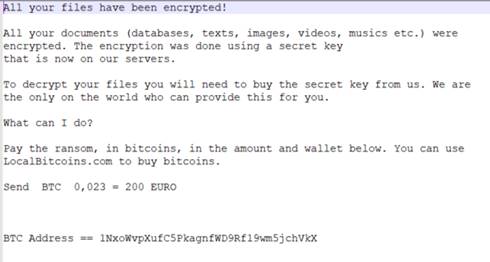

Wer nun aus Sorge oder Neugier auf den Link klickt, unter dem angeblich weitere Dokumente zum Vorgang heruntergeladen werden können, der erhält statt weiterführenden Informationen direkt den Verschlüsselungstrojaner Philadelphia. Sobald der PC des Opfers damit verschlüsselt wurde, wird der betroffene Nutzer aufgefordert, ein Lösegeld in Höhe von 200 Euro in Bitcoin zu entrichten, um seine Daten wieder freizugeben (siehe Abbildung 2). Interessant an der Entscheidung der Cyberkriminellen für den Verschlüsselungstrojaner Philadelphia ist insbesondere, dass dieser Ransomware-Typ seit fast drei Jahren in keiner Kampagne mehr zum Einsatz kam.

Lösegeldforderung der aktuellen Philadelphia-Ransomware, Bild Proofpoint

Laut Proofpoint illustriert aber auch ein weiterer Aspekt dieser Kampagne einen Paradigmenwechsel auf Seiten der Angreifer: Im Gegensatz zu Angriffen der vergangenen Jahre, bei denen Ransomware verwendet wurde, wird die Schadsoftware hier direkt als so genannte „First-Stage Payload“ eingesetzt. Seit 2018 war es unter Cyberkriminellen hingegen üblich, zunächst einen Downloader als initiale Payload zu verbreiten, die dann wiederum die Ransomware nachlud. Es wurden in der Folge kaum Angriffe beobachtet, bei denen Verschlüsselungstrojaner als direkte Payload Verwendung fanden.

Damit scheint es nun jedoch vorerst vorbei zu sein, denn diesen Trend konnte das Sicherheitsunternehmen auch bei aktuellen Ransomware-Kampagnen in anderen Ländern beobachten.

So war Proofpoint in der Lage, eine Ransomware-Kampagne zu identifizieren, bei der der Verschlüsselungstrojaner Avaddon vorwiegend in den USA verbreitet werden sollte. Auch hierbei lädt der ausgeführte Dateianhang mittels Powershell die Schadsoftware herunter und führt sie direkt aus. Im Rahmen der Angriffswelle mit Avaddon wurden zwischen dem 4. und 10. Juni dieses Jahres über eine Million E-Mails verschickt, davon allein 750.000 Nachrichten an einem Tag (6. Juni).

Darüber hinaus deckte Proofpoint eine weitere Kampagne auf, bei der ebenfalls ein Verschlüsselungstrojaner als initiale Payload diente. Hier handelte es sich um die Ransomware Mr. Robot, die zwischen dem 19. Mai und dem 1. Juni 2020 vorwiegend an US-Unternehmen aus den Bereichen Entertainment, dem produzierenden Gewerbe sowie dem Baugewerbe verschickt wurde. Als Köder dienten dabei Themen, die einen Bezug zu COVID-19 aufwiesen.

Die aktuellen Ransomware-Kampagnen verdeutlichen einmal mehr die Wandlungsfähigkeit von Cyberkriminellen. Während in den vergangenen Jahren vorwiegend andere Arten von Schadsoftware Verwendung fanden, scheint es nun unter den Angreifern wieder eine Rückbesinnung auf alte Angriffswerkzeuge zu geben. Auch die Art und Weise, wie die Opfer mit Malware infiziert werden sollen, befindet sich durch die Nutzung von Ransomware als First-Stage Payload offenbar im Wandel.

Weitere Informationen zum Thema:

Poofpoint

Ransomware as an Initial Payload Reemerges: Avaddon, Philadelphia, Mr. Robot, and More

datensicherheit.de, 24.05.2020

ZLoader: Malwareanalyse von Proofpoint belegt neue Variante

Aktuelles, Experten - Jan. 30, 2026 0:43 - noch keine Kommentare

Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

weitere Beiträge in Experten

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

Aktuelles, Branche - Jan. 31, 2026 0:29 - noch keine Kommentare

Cyberversicherungen: Compliance zur Senkung der Prämien

weitere Beiträge in Branche

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren